0x01 搭建环境

为了快速还原一个易被攻击以及攻击性的多样化的web环境,这里我使用了DVWA这个测试平台。

0x02 开始测试攻击A. 扫描

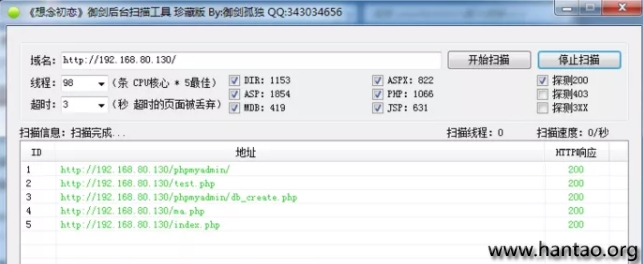

这里我使用了御剑后台扫描工具:

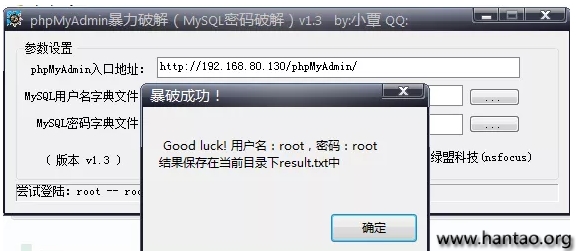

B. 然后对扫描到的phpmyadmin进行暴力破解

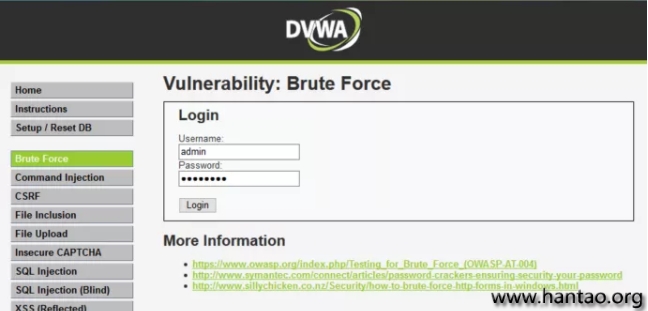

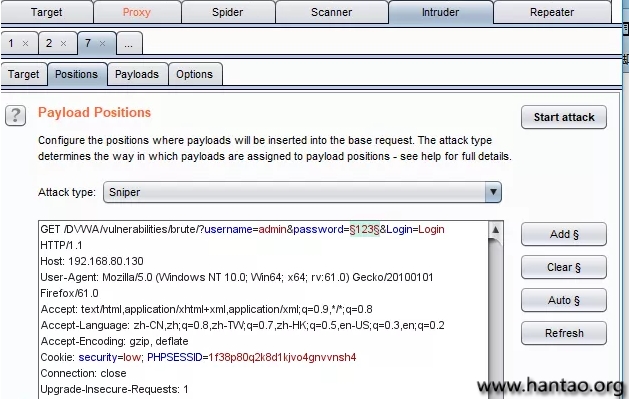

C. 测试简单的暴力破解,这里使用的工具是Burp Suite:

这里使用Burp Suite对密码进行了爆破。

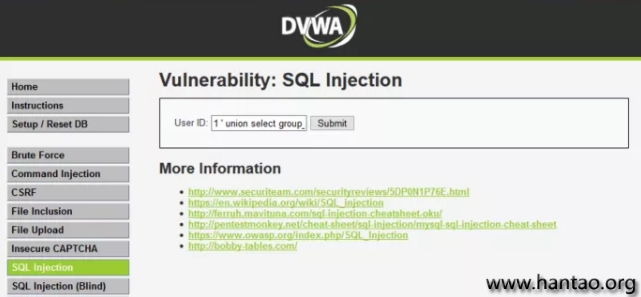

D. 测试简单的sql注入 ``` 1' union select 1,group_concat(column_name) from infomation_schema.columns where table_name='users' # ```

0x03 分析access日志

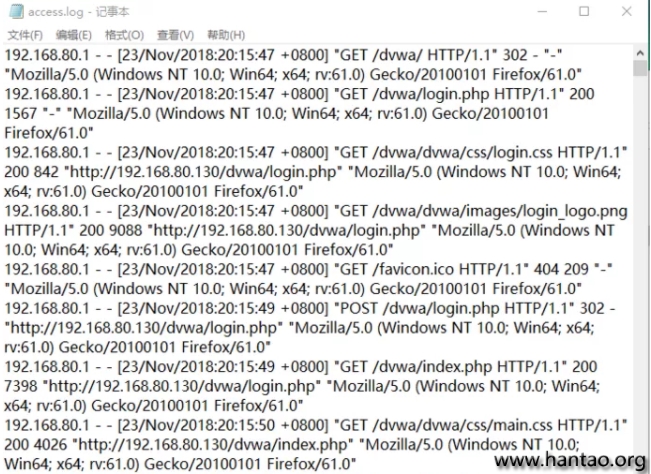

日志的存放路径在windows和Linux 上不太一样,Linux一般是/var/apache2/,windows根据安装的路径不同存放的路径也可能不一样,一般为../apache/logs/access.log,或者直接使用查找工具搜索access.log。

使用系统自带的记事本打开access.log日志:

附上一条完整的具体内容解释链接:https://blog.csdn.net/fengda2870/article/details/13082115。

为了便于查看这些日志,这里我使用了两款分析工具,Apache Logs Viewer和360的星图。

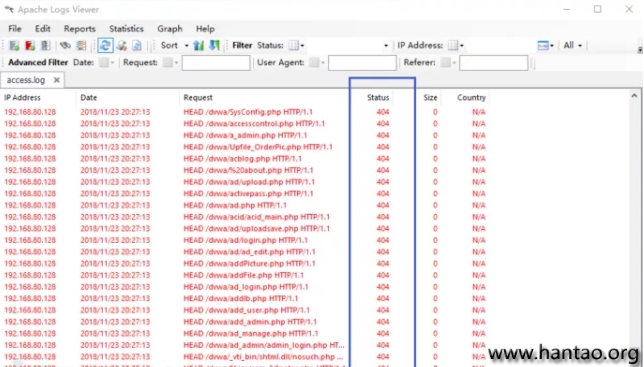

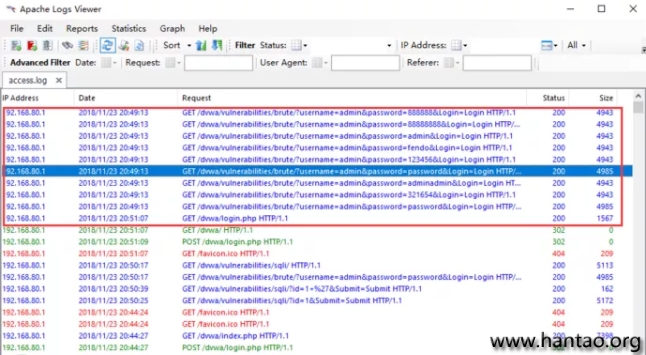

先使用Apache Logs Viewer分析一下。

按照Status排序,可以看到有大量同IP的404请求。通过对这些请求的地址分析,可以判断出这是暴力破解目录留下的痕迹。

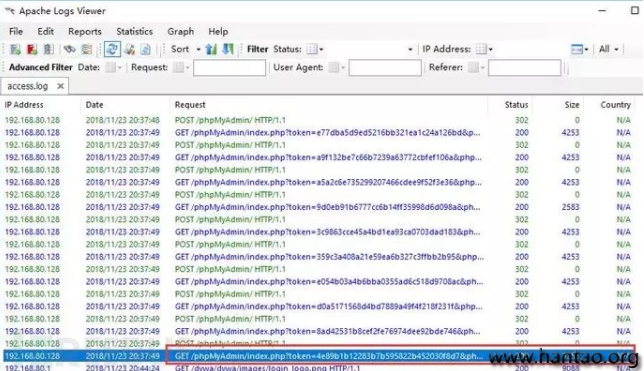

从图中可以看出大量的对phpMyAmin的破解请求,并在最后状态变为了200,可以分析出,攻击者对phpMyAdmin的暴力破解,并最后得到了用户名和密码。

可以从上图红框内的Reques内容可以看出在暴力破解admin的密码,当size由大量的4943变为了4985可以看出,攻击者也成功得到admin的密码。

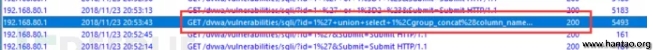

通过请求的信息,也可以看出攻击者使用了SQL注入,这条信息,也可以在日常运维,安全加固中,可以准确的找到网站的注入点,有利于运维人员的及时加固。

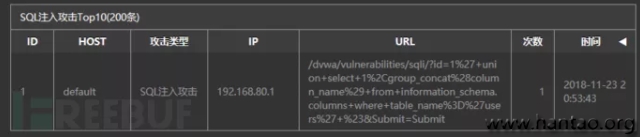

自动化分析工具:星图

将星图的配置设置好,将日志导入,可以看到攻击的信息很直观的显示了出来,很遗憾的是星图好久不更新了。

SQL注入的信息:

两款工具的各有所长,对于星图来说,很多攻击内容给出的分析,更会迷惑分析者,建议使用星图宏观上查找问题IP,再利用Apache Logs Viewer此类工具,进行详细分析攻击者的手法,这样对我们的安全上的加固有很大的帮助。

最重要的是,一定要认识日志的重要性,对日志的采集,备份工作也同样变得更加重要。毕竟有经验的攻击者都会清理自己的痕迹。A. 御剑后台扫描分析

B. phpMyAdmin暴力破解分析:

C. 暴力破解登录

D. SQL注入分析